入坑第一天

靶机环境的配置

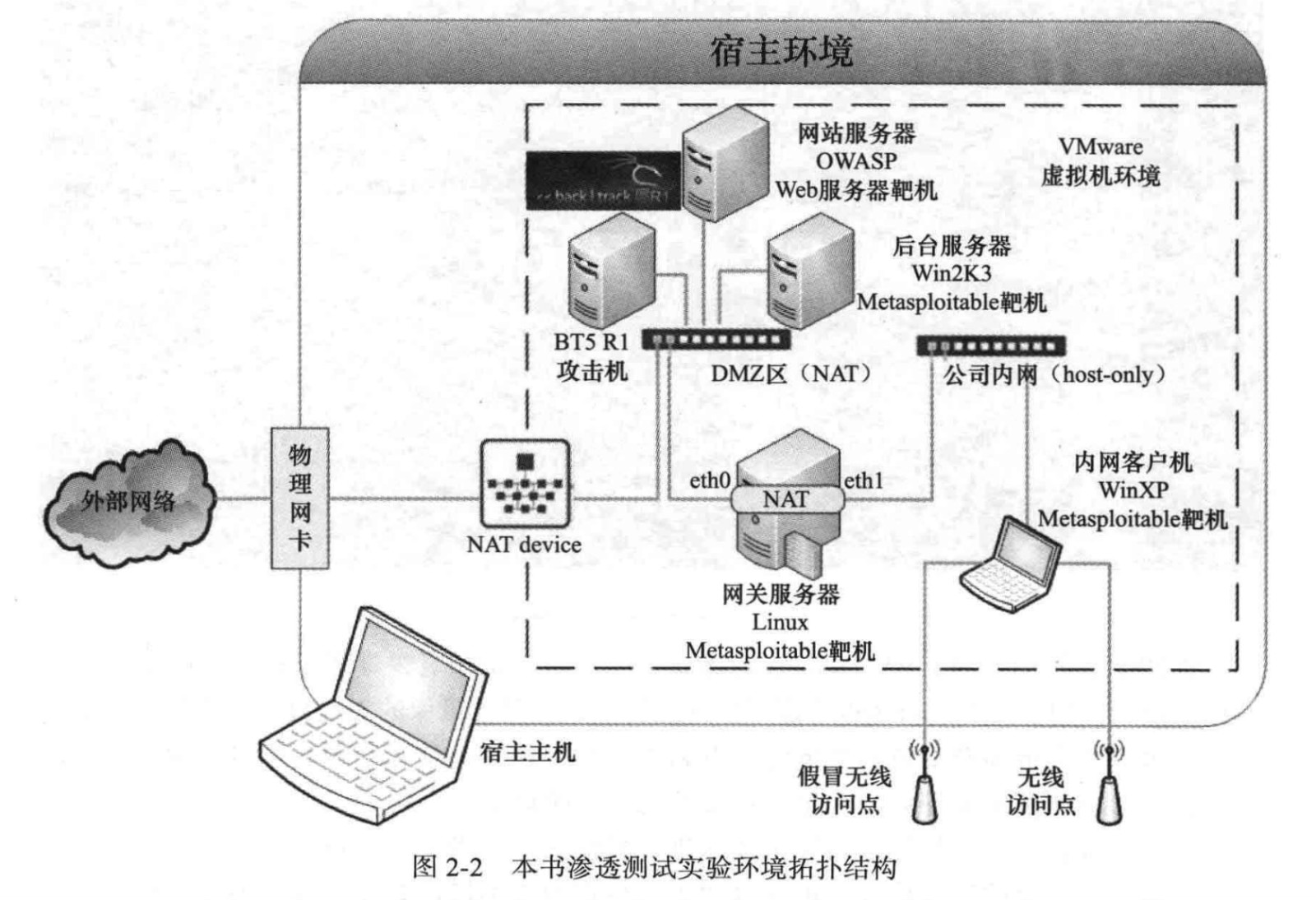

结构

该书中提供的例子由五个靶机构成:Back Track 5(我用的kali)、OWASP BWA v0.94、Win2003 Metasploitable、Linux Metasploitable、WinXP Metasploitable。

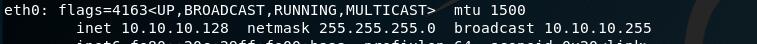

- BT5(或kali)作为初始点攻击主机,其域名为

attacker.dvssc.com,IP地址10.10.10.128(DHCP自动分配) - OWASP BWA

作为攻击目标的门户网站服务器。域名为

www.dvssc.com,IP地址10.10.10.129(DHCP自动分配) - Win2k3 Metasploitable

作为攻击目标后台服务器,其域名为

service.dvssc.com,IP地址为10.10.10.130(DHCP自动分配) - Linux Metasploitable

作为目标网关服务器,域名为

gate.dvssc.com,IP地址为10.10.10.254,以及内网IP192.168.10.254 - WinXP Metasploitable

作为目标内网客户端主机,域名为

intranet1.dvssc.com,内网IP为192.168.10.128(DHCP自动分配)

拓扑图

首先大环境是我们的电脑,即使用VMware虚拟化。Linux Meta作为某公司的网关,其下内网中有一个WinXP的客户端主机。外部DMZ区(非军事区)存在着我们的攻击主机、公司门户网页服务器、以及后台服务器。

配置

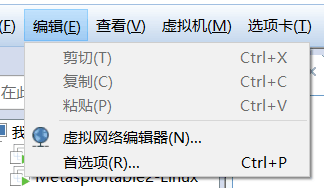

VMware配置

在VM主页面点击菜单的编辑->编辑虚拟网络

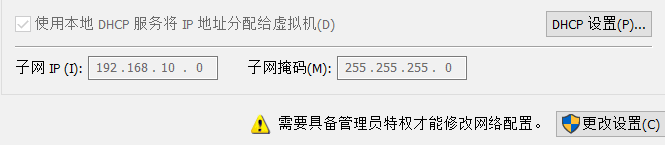

在选项卡中选择VMnet1,将子网IP地址段设为192.168.10.0:

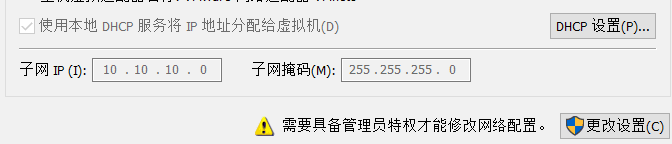

在选项卡中选择VMnet8虚拟网络,将子网IP地址设为10.10.10.0

kali 配置

首先配置IP。修改/etc/network/interfaces配置文件,将IP地址改为10.10.10.128

1 | auto eth0 |

之后重启服务 1

service networking restart

更改hosts文件,添加上面提到的域名映射关系:

1 | 10.10.10.128 attacker.dvssc.com |

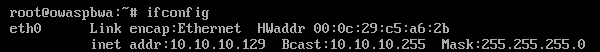

OWASP BWA

该靶机的系统是Ubuntu,配置方法与kali相同,配置IP地址为10.10.10.129。如图:

上面两个没有问题的话二者之间是可以ping通的。kali也可以访问到www.dvssc.com域名。

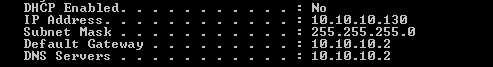

Win2k3

该靶机为后台服务器,部署在DMZ区。配置其IP为:10.10.10.130。检查是否可与kali之间ping通。

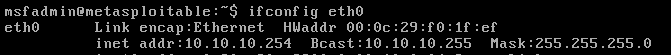

Linux Metasploitable

在该靶机硬件配置中有两个网络适配器,一个NAT模式,一个Host-only模式。修改/etc/network/interfaces文件内容如下:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16auto lo

iface lo inet loopback

auto eth0

iface eth0 inet static

address 10.10.10.254

netmask 255.255.255.0

network 10.10.10.0

broadcast 10.10.10.255

auto eth1

iface eth1 inet static

adress 192.168.10.254

netmask 255.255.255.0

network 192.168.10.0

broadcast 192.168.10.255

因为该靶机作为网关,所以要配置其路由功能,修改/etc/sysctl/conf,打开数据包转发功能:

1 | net.ipv4.ip_forward = 1 # 取消该行注释 |

再设置转发功能: 1

iptables -t nat -A POSTROUTING -s 192.168.10.0/24 -o eth0 -j MASQUERADE

/etc/rc.local/文件中。检查kali和linux

Meta是否可以ping通,正常说明eth0正常,eth1转发功能后续检查。

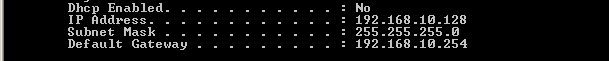

WinXP

该靶机是公司内网中的客户机,配置如下: 1

2

3address 192.168.10.128

netmask 255.255.255.0

gateway 192.168.10.254

更改Hosts文件(没有的话在C:\windows\system32下添加),建立相应域名映射关系:

1 | 192.168.10.128 intranet1.dvssc.com |

打开IE浏览器,访问www.dvssc.com如果以上配置正确,该请求就会通过网关(Linux

Meta)的路由转发功能,请求到门户网站(OWASP BWA靶机)的页面。